أطلق المتسللون هجوم تصيد جديد يخدع حتى المستخدمين المتمرسين في مجال التكنولوجيا. إليك ما تحتاج إلى معرفته لحماية نفسك.

يعمل الهجوم على النحو التالي: يقوم المتسللون الذين قاموا باختراق حساب البريد الإلكتروني لشخص ما بالبحث في رسائل البريد الإلكتروني الموجودة فيه بحثًا عن مراسلات تحتوي على مرفقات. ثم يرسلون رسائل بريد إلكتروني من الحساب المخترق - ينتحلون صفة مالك الحساب - مع كل بريد إلكتروني يستفيد من أوجه التشابه مع المراسلات السابقة ، وذلك لجعل الرسائل الجديدة تبدو شرعية ومألوفة. على سبيل المثال ، قد تستخدم رسائل التصيد الاحتيالي سطر موضوع تم استخدامه في الماضي.

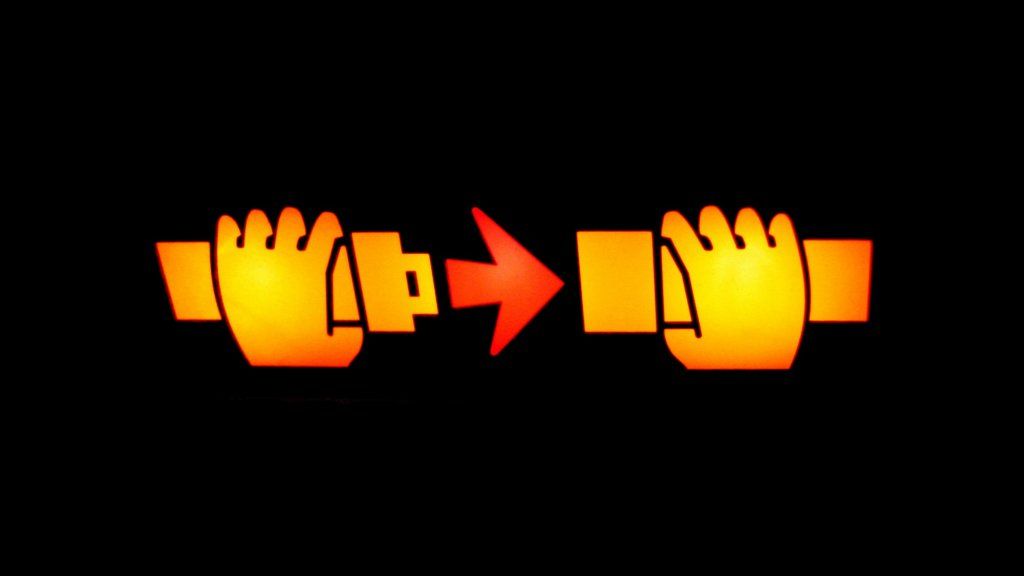

يقوم المتسللون بتضمين صورة لمرفق تم استخدامه في الماضي في كل بريد إلكتروني للتصيد الاحتيالي ، لكنهم يقومون بتكوين الصورة بحيث لا تفتح المرفق ، بل صفحة تصيد تبدو مثل معلومات تسجيل الدخول إلى Google. نظرًا لأن المستخدم يفتح مرفق Gmail ، فإن تقديم صفحة تسجيل دخول زائفة إلى Gmail لا يبدو مزعجًا - خاصةً عندما يشعر الشخص الذي يفتح المرفق أنه كان يشاهد مراسلات 'آمنة ومألوفة'. بالطبع ، بمجرد إدخال الضحية الجديدة بيانات الاعتماد في صفحة تسجيل الدخول المزيفة إلى Google ، يستخدمها المجرمون للوصول إلى حساب الضحية. من المحتمل أن يكون الهجوم مستمرا لمدة عام تقريبا مع زيادة الشدة.

كيف يمكنك البقاء بأمان؟

ماذا يقول الآخرون في صناعة أمن المعلومات حول عملية احتيال Gmail؟

جون جون ، نائب رئيس الاتصالات ، VASCO Data Security

مع ازدياد تعقيد أساليب الهجوم - كما يوضح هذا الهجوم - يجب أن تواكب الدفاعات أو سيستمر عدد الضحايا في الازدياد. كلمات المرور هي تقنية عمرها 30 عامًا وهي توفر فقط إحساسًا زائفًا بالأمان دون حماية حقيقية. يجب أن يكون عام 2017 هو العام الذي تستبدل فيه الصناعة كلمات المرور بمصادقة متعددة العوامل.

كريستيان ليس ، CISO ، InfoArmor

يتمتع الفاعلون في مجال التهديد بإبداع شديد ووقت لصالحهم عندما يتعلق الأمر بالحملات التي لا تنتهي المتاحة لكسر حسابات المستخدمين. ليس من الصعب تطبيق عدة طبقات من الأمان - مثل الكثير من المؤسسات التي تستخدم بشكل شائع اليوم -. يتطلب ما يلي: 1) استخدام برامج مراقبة سرقة الهوية الحديثة التي تمكن المستخدمين من مراقبة بيانات الاعتماد التي تم اختراقها والتي من المحتمل أن تعرض الجهات الفاعلة للتهديد على المرور إلى الحساب المخترق ، مما يسمح لهم بتغيير بيانات الاعتماد بسرعة ؛ و 2) تمكين المصادقة الثنائية لمنع وصول الفاعل المهدد إلى الحساب المخترق. بالإضافة إلى ذلك ، تحمي هذه الخطوة الضحايا غير المرتابين الذين قد ينشأون من الحساب المخترق.

Balázs Scheidler ، المؤسس المشارك والرئيس التنفيذي للتكنولوجيا ، Balabit

تتحسن تقنيات التصيد الاحتيالي ويمكن أن تكون معقدة للغاية بحيث يمكنها احتيال حتى الأشخاص المتمرسين في التكنولوجيا مثل المستخدمين المتميزين ، الذين لديهم إمكانية الوصول إلى أصول الشركة الحساسة. في حالة اختراق مثل هذا الحساب ، يمكن أن يتسبب المهاجمون في الكثير من الضرر. من الواضح أن الاحتفاظ ببيانات الاعتماد الخاصة بحساب ما قد لا يكون كافيًا لضمان أن المستخدم الذي قام بتسجيل الدخول هو بالفعل المستخدم الشرعي. سلوك المستخدم الفعلي هو الشيء الوحيد الذي يساعد المتخصصين في مجال الأمن على اكتشاف الحسابات التي يساء استخدامها من خلال اكتشاف الاختلافات السلوكية تلقائيًا بين الدخيل والخط الأساسي للمستخدم الشرعي. يمكن لتحليلات السلوك أن تحدد بالضبط تلك الحالات التي تستخدم فيها الجهات الخبيثة بيانات اعتماد مسروقة ، ويمكن أن تمنع انتهاكات البيانات الناتجة.

بيرت رانكين ، CMO ، Lastline

لسوء الحظ ، أصبح تطوير وتحسين هجمات التصيد باستمرار طريقة للحياة عبر الإنترنت لنا جميعًا. بالنسبة لمسؤولي تكنولوجيا المعلومات في المؤسسة الذين تتمثل مهمتهم في حماية المؤسسة ، لا يكفي تثقيف الموظفين. قد يستغرق الأمر أحيانًا نقرة واحدة عرضية وذات نية حسنة على رسالة بريد إلكتروني ضارة لإلحاق ضرر لا رجعة فيه بالمنظمة بأكملها. بالإضافة إلى تثقيف الموظفين وتوعيتهم حول كيفية عمل هجمات التصيد وكيفية التعرف على البريد الإلكتروني المشبوه ، من الضروري أن تضع تكنولوجيا المعلومات آليات تصفية تستخدم التكنولوجيا - وليس الأشخاص - لفرز رسائل البريد الإلكتروني الضارة واختبارها والقضاء عليها من قبل لديهم حتى فرصة لاختبار عيون الموظفين.

كم عمر ديفيد برومستاد

جيف هيل ، مدير إدارة المنتجات ، بريفالينت

الحقيقة المزعجة اليوم هي أنه لا يوجد دفاع فعال لهجوم تصيد جيد التصميم. يتحد الاعتماد على اتصالات البريد الإلكتروني ، وحجمها الهائل ، ووتيرة الحياة المحمومة لخلق بيئة خصبة بشكل رائع للمهاجمين السيبرانيين لاستغلالها. يتمثل التحدي في اكتشاف التطفل بسرعة بعد هجوم التصيد الناجح حتمًا ، وإغلاقه ، وجعل من الصعب جدًا على الجهات الفاعلة السيئة الوصول إلى المعلومات الحساسة في غضون ذلك حتى لو تمكنوا من الوصول إلى الشبكة.